На выставке CeBIT 2010 компания Acer представила свой первый планшетный ноутбук с поворачивающимся экраном - Acer 1820PT. Устройство имеет 11,6-дюймовый емкостный сенсорный дисплей. Акселерометр позволяет автоматически менять режим просмотра на портретный, когда устройство используется в качестве планшета. Для вычислений у новинки припасена достаточно мощная аппаратная начинка – процессор Core 2 Duo и до 8 Гб оперативной памяти.

Кроме вышеперечисленного, устройство располагает 320-Гб жестким диском с предустановленной Windows 7. Дисплей имеет разрешение 1366 х 768. Также компьютер имеет модуль Wi-Fi, интерфейс HDMI, оптический аудиовыход и гигабитный Ethernet. Опционально устройство может комплектоваться 3G и Bluetooth.

Цена на новинку в Европе составит 599 евро (примерно 820 долларов).

Просмотров:

400

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

Компания Corsair объявила о выходе на рынок новых моделей флеш-накопителей Flash Voyager GTR. Четырехканальная архитектура, реализованная в новинках, обеспечивает чтение данных на скорости до 34 Мб/с, а запись - на скорости до 28 Мб/с.

Согласно проведенным разработчиками тестам, папка, содержащая 8125 MP3-файлов, была скопирована на Flash Voyager GTR всего за 39 минут (ОС Windows 7), в то время как конкурирующему устройству для выполнения такой же задачи потребовалось 66 минут. В ходе второго теста, копирование папки, содержащей 37 тыс. небольших файлов в формате DOC, заняло у Flash Voyager GTR 6 минут против 37 с лишним минут у конкурента.

Модельный ряд накопителей Flash Voyager GTR представлен решениями объемом 32 Гб, 64 Гб и 128 Гб. Флешки помещены в прочный водонепроницаемый корпус, защищающий накопитель от повреждений.

Просмотров:

342

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

Разработчики антиспам-фильтров издали дружный вздох облегчения – вчера вечером стало известно о том, что последний тест Virus Bulletin прошли все 16 опробованных продуктов.

Приложения для борьбы со спамом тестировали с помощью набора из 250 000 писем, как содержащих спам, так и свободных от него. Итоговая оценка выставлялась по двум критериям – способности блокировать мусор и количеству ложных срабатываний.

Испытатели отметили, что даже при трехкратном колебании уровня ложных срабатываний от продукта к продукту и его вычитании из общего результата, все фильтры показали рейтинг успешной блокировки спама свыше 96 процентов. Среди лидеров значатся Symantec Brightmail, Microsoft Forefront, M86 MailMarshall и Sophos Email Appliance.

Руководитель испытательной лаборатории Virus Bulletin Мартин Грутен все же счел нужным предостеречь пользователей от спонтанной покупки такого ПО. По его словам, разработчики предоставили на тестирование лишь те продукты, которые хотели предоставить. Тем не менее, он признает, что в этой сфере создалась здоровая конкурентная среда и у покупателя имеется огромный выбор достойных предложений.

Просмотров:

343

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

Компания Microsoft признала, что по состоянию на данный момент свыше двух тысяч широко известных сайтов остаются несовместимыми с Internet Explorer 8. По сравнению с прошлым годом число ресурсов, требовавших просмотра в "режиме совместимости”, сократилось на одну тысячу.

В марте 2009 года, когда новый браузер только-только увидел свет, он плохо отображал сайты таких крупных организаций, как BBC, Royal Mail, Apple, PayPal и Amazon. Более того, он некорректно работал даже с порталом MSN, принадлежащим самой Microsoft.

На этой неделе менеджер Microsoft по программным продуктам Марк Силби публично прояснил ситуацию с использованием IE8. Согласно приведенным им данным, лишь 19% "проблемных” сайтов работают с IE8 в стандартном режиме. Еще 41% работают в "почти стандартном”, а другие 14% - в "индивидуальном” режиме.

Во многом затруднения с отображением сайтов вызваны отсутствием в IE8 поддержки стандарта двухмерной графики SVG. Впрочем, здесь наметились позитивные сдвиги – в Microsoft клянутся внедрить поддержку этой спецификации в Internet Explorer 9. Также пользователям обещано дежурное увеличение производительности.

Просмотров:

379

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

Стандартная процедура банковского мошенничества подразумевает осуществление незаконных транзакций на максимально крупные суммы и снятие переведенных на подставные счета средств в предельно сжатые сроки. Однако исследователям удалось обнаружить в Сети свидетельства активности киберпреступной группы, которая исповедует менее скрытный и более разрушительный подход.

Согласно данным, полученным экспертами Secureworks, в Интернете промышляет хакерская группировка, которая наносит банкам сразу двойной удар. Сначала с помощью трояна и бот-агента Black Energy преступники инфицируют тысячи ПК и объединяют их в зомби-сеть, после чего воруют пароли доступа к банковским счетам и заметают все следы.

Затем, воспользовавшись краденными данными для перевода денег, хакеры не прячутся как можно дальше и надежней, а начинают проводить DDoS-атаку на те банки, с которых только что украли деньги. Атака осуществляется с помощью инфицированных машин.

Джон Стюарт из Secureworks отметил, что вплоть до ноября 2009 года Black Energy использовался только для DDoS-атак на порносайты и порталы казино, однако позже код трояна был переписан, после чего он получил возможность воровать пароли и рассылать спам.

По словам эксперта, описанным выше способом владельцы ботнета атаковали свыше десяти российских и украинских банков. Он полагает, что с помощью DDoS-атаки хакеры хотят запутать службы безопасности кредитных учреждений и не позволить им заблокировать транзакции до момента снятия средств. Кроме того, они, вероятно, пытаются скрыть IP-адреса компьютеров, участвовавших в переводе денег.

Просмотров:

338

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

Подозреваемый в совершении киберпреступлений житель США перед допросом в Секретной службе проглотил съемный накопитель с данными, пытаясь таким образом скрыть от следствия важные улики. После этого ему предъявили дополнительное обвинение в противодействии расследованию.

По данным правоохранительных органов, Флорин Некула из Нью-Йорка съел устройство хранения данных производства Kingston после своего задержания в Куинсе, ожидая допроса в офисе Секретной службы США в Бруклине. Спецслужбы предполагают, что на диске могли храниться дампы магнитных полос краденых банковских карт.

Следователи в течение четырех дней терпеливо ждали появления диска из пищеварительного тракта злоумышленника, после чего забеспокоились и транспортировали Некулу в местный госпиталь, где врачи в ходе довольно деликатной процедуры изъяли накопитель в принудительном порядке. К сожалению, восстановить данные служителям порядка не удалось.

Некула и трое его подельников проходят по делу о краже данных кредитных карт с помощью подставного банкомата. В квартире, арендуемой киберпреступниками на Лонг-Айленде, полиция провела обыск, в ходе которого изъяла ноутбуки, камеры, flash-накопители и мобильные телефоны.

Просмотров:

304

|

Добавил:

wolf

|

Дата:

04.03.2010

|

|

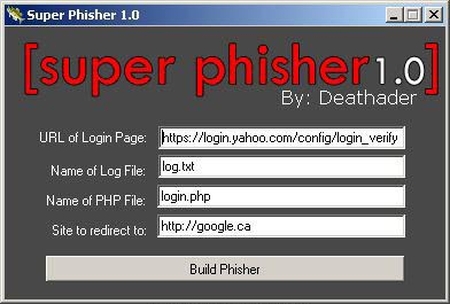

Количество фишинговых атак, и, как следствие, число случаев компрометации личных данных, продолжают расти. К сожалению для законопослушных пользователей, с появлением новой утилиты для фишинга осуществлять этот вид сетевого мошенничества стало еще проще. По данным Trend Micro, киберпреступники взяли на вооружение новую утилиту под названием Super Phisher (в вирусной базе компании она проходит под названием HKTL_SUPERPHISER), которая позволяет автоматически создавать копии легальных страниц авторизации. Программа генерирует все необходимые для создания фишинговой копии легитимных страниц авторизации файлы, включая html-файл самой страницы и php-файл для кражи данных и записи их текстовый лог.

Потенциальный киберпреступник просто указывает в программе адрес реальной страницы, создает ее копию, а затем загружает полученный контент на контролируемый им веб-сайт. Это может быть как вредоносный ресурс, так и скомпрометированный законный сайт или просто бесплатный хостинг. После этого остается лишь заманить сюда максимум жертв.

Впрочем, несмотря на то, что Super Phisher здорово облегчает жизнь начинающим преступникам, создавая точные копии исходных страниц, пользователи по-прежнему могут оградить свои логины от компрометации. Для этого достаточно лишь тщательнее проверять URL страницы в адресной строке браузера перед вводом имени пользователя и пароля, ведь полностью повторить название легитимного сайта хакеры не в состоянии.

Просмотров:

358

|

Добавил:

wolf

|

Дата:

04.03.2010

|

| |